首先,MYIIS-VIF為站長(zhǎng)提供了2種方式的注入設(shè)置。

1. 全局自動(dòng)SQL注入攔截。

2. 自己加入規(guī)則的攔截方式。

全局自動(dòng)SQl注入攔截類(lèi)似自己給用戶(hù)添加了一些常用的SQL注入關(guān)鍵字?jǐn)r截。這些關(guān)鍵字通過(guò)核心解碼后,暫時(shí)不會(huì)被繞過(guò),相信我們已經(jīng)對(duì)網(wǎng)絡(luò)上報(bào)的各種逃逸情況做出了處理。

全局設(shè)置,方便,統(tǒng)一,唯一不好的就是:有極個(gè)別的站點(diǎn),他們由于程序員對(duì)安全不是很了解,在安全URL地址欄傳輸了較為敏感的SQl字眼,所以會(huì)被攔截下來(lái)。為了處理這樣的情況,要么把這個(gè)關(guān)鍵字從全局sql注入關(guān)鍵字里去掉,要么給這個(gè)地址設(shè)置一個(gè)白名單。還記得我們的白名單在哪里設(shè)置嗎? 這里點(diǎn)開(kāi)可以找到。

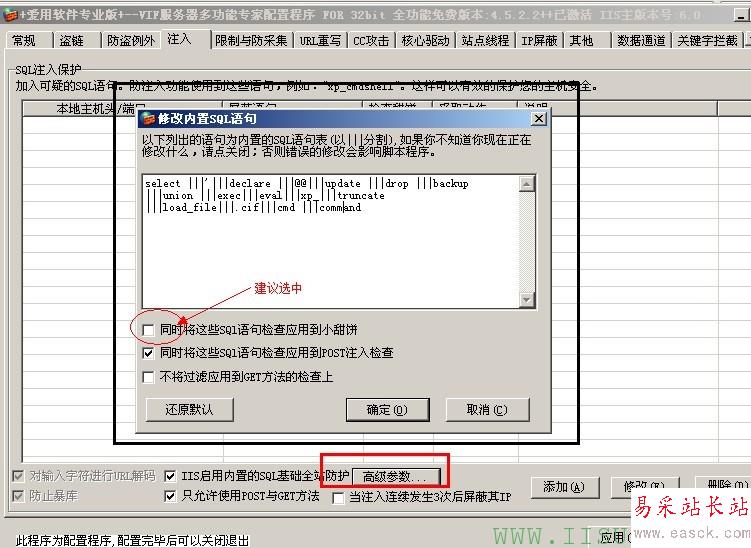

讓我們上個(gè)圖,來(lái)看看全局SQL注入攔截都長(zhǎng)的什么模樣:

來(lái)到 SQL注入 面板,選擇高級(jí)參數(shù),就來(lái)到了SQL基礎(chǔ)全站防御的對(duì)話(huà)框了。這里我們可以設(shè)置一些常用的關(guān)鍵字。

我們強(qiáng)烈的建議,你將SQL語(yǔ)句檢查應(yīng)用到小甜餅(cookies)。關(guān)鍵字的設(shè)置也是有一定技巧的。如果你不懂什么叫SQL請(qǐng)不要修改里面的詞語(yǔ)。懂SQl的站長(zhǎng)應(yīng)該可以看出SQL關(guān)鍵字有些是跟空格聯(lián)合使用的。

所以,跟其他類(lèi)似的WAF SQL注入攔截不一樣的地方就是:不必?fù)?dān)心黑客多次編碼和URL重寫(xiě),也不必?fù)?dān)心它費(fèi)力的繞過(guò)。那些將地址欄做成base64這種的,必定會(huì)自己給自己添亂的。

點(diǎn)擊確定以后,將自動(dòng)生效。那些類(lèi)似暴庫(kù)這些弱到不能再弱的攻擊手段在MYIIS-VIF面前已經(jīng)無(wú)效了。

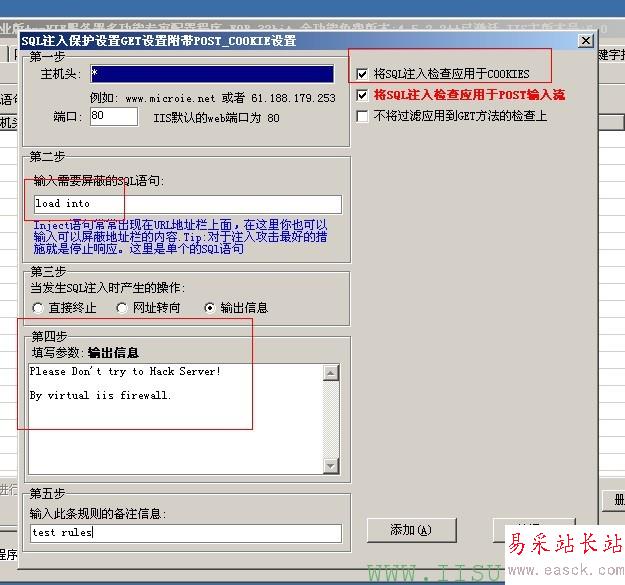

規(guī)則設(shè)置,可以有針對(duì)性的設(shè)置,跟防盜鏈一樣可以一條一條的添加規(guī)則,上個(gè)圖:

強(qiáng)烈建議勾選將注入應(yīng)用于POST和COOKIES上面,否則默認(rèn)是應(yīng)用到GET上面,這個(gè)規(guī)則的含義是:在IIS上面,全部端口為80的站點(diǎn),如果遇到注入為load into的語(yǔ)句,就會(huì)被攔截下來(lái),同時(shí)顯示一條輸出語(yǔ)句:

Please Don’t try to Hack Server!

By virtual iis firewall.

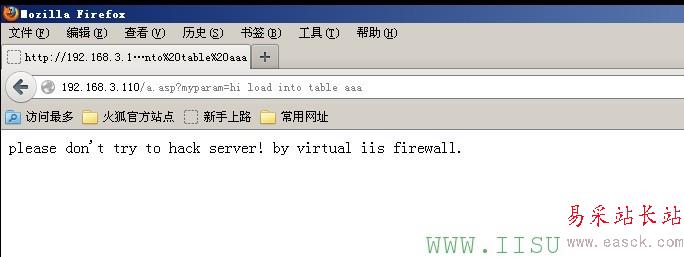

點(diǎn)擊添加,稍等一會(huì)兒就生效了。x秒以后,讓我們看看實(shí)際的效果:

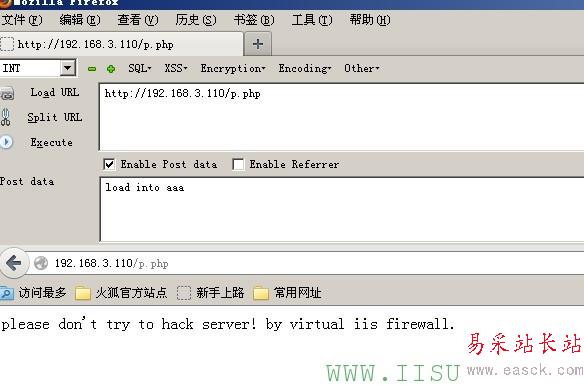

這是GET,來(lái)看看POST.

注入防護(hù)讓您的服務(wù)器更加安全,全方位的保護(hù)您的服務(wù)器。如果您在使用這個(gè)功能的時(shí)候還遇到什么問(wèn)題的話(huà),請(qǐng)聯(lián)系我們,我們會(huì)幫你處理和解決。

其他選項(xiàng)開(kāi)關(guān)的含義:1. 什么叫只允許GET,POST?新聞熱點(diǎn)

疑難解答

圖片精選