0X01 前言

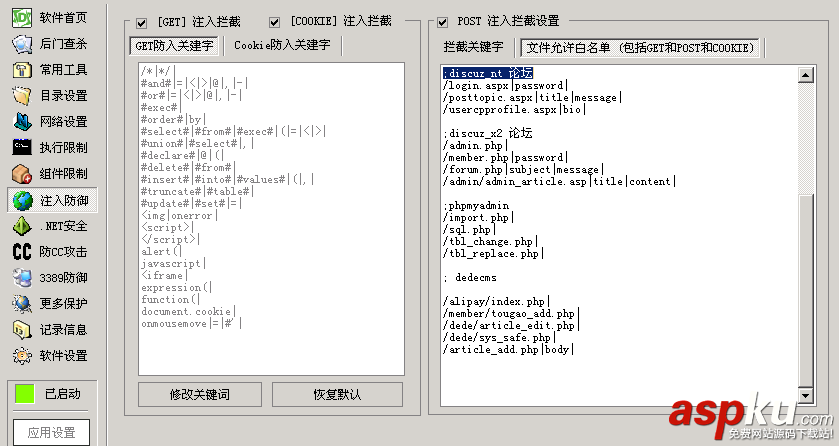

D盾_IIS防火墻,目前只支持Win2003服務(wù)器,前陣子看見官方博客說D盾新版將近期推出,相信功能會更強大,這邊分享一下之前的SQL注入防御的測試情況。D盾_IIS防火墻注入防御策略,如下圖,主要防御GET/POST/COOKIE,文件允許白名單設(shè)置。構(gòu)造不同的測試環(huán)境,IIS+(ASP/ASPX/PHP)+(MSSQL/MYSQL),看到這邊的策略,主要的測試思路:

a、白名單 b、繞過union select或select from的檢測

0X02 IIS+PHP+MYSQL

搭建這個window2003+IIS+php+mysql,可花費不少時間,測試過程還蠻順利的,先來一張攔截圖:

繞過姿勢一:白名單

PHP中的PATH_INFO問題,簡單來說呢,就是

http:/x.x.x.x/3.php?id=1 等價于 http://x.x.x.x/3.php/xxxxxxxxxxxxx?id=1

從白名單中隨便挑個地址加在后面,可成功bypass,http://10.9.10.206/3.php/admin.php?id=1 union select 1,2,schema_name from information_schema.SCHEMATA

經(jīng)測試,GET、POST、COOKIE均有效,完全bypass

繞過姿勢二:空白字符

Mysql中可以利用的空白字符有:%09,%0a,%0b,%0c,%0d,%20,%a0;

測試了一下,基本上針對MSSQL的[0x01-0x20]都被處理了,唯獨在Mysql中還有一個%a0可以利用,可以看到%a0與select合體,無法識別,從而繞過。

id=1 union%a0select 1,2,3 from admin

繞過姿勢三:/N形式

主要思考問題,如何繞過union select以及select from?

如果說上一個姿勢是union和select之間的位置的探索,那么是否可以考慮在union前面進行檢測呢?

為此在參數(shù)與union的位置,經(jīng)測試,發(fā)現(xiàn)/N可以繞過union select檢測,同樣方式繞過select from的檢測。

id=/Nunion(select 1,schema_name,/Nfrom information_schema.schemata)

0X03 IIS+ASP/ASPX+MSSQL

搭建IIS+ASP/ASPX+MSSQL環(huán)境,思路一致,只是語言與數(shù)據(jù)庫特性有些許差異,繼續(xù)來張D盾攔截圖:

繞過姿勢一:白名單

ASP: 不支持,找不到路徑,而且D盾禁止執(zhí)行帶非法字符或特殊目錄的腳本(/1.asp/x),撤底沒戲了

/admin.php/../1.asp?id=1 and 1=1 攔截

/1.asp?b=admin.php&id=1 and 1=1 攔截,可見D盾會識別到文件的位置,并不是只檢測URL存在白名單那么簡單了。。。

ASPX:與PHP類似 /1.aspx/admin.php?id=1 union select 1,'2',TABLE_NAME from INFORMATION_SCHEMA.TABLES 可成功bypass

繞過姿勢二:空白字符

Mssql可以利用的空白字符有:01,02,03,04,05,06,07,08,09,0A,0B,0C,0D,0E,0F,10,11,12,13,14,15,16,17,18,19,1A,1B,1C,1D,1E,1F,20

[0x01-0x20]全部都被處理了,想到mysql %a0的漏網(wǎng)之魚是否可以利用一下?

ASP+MSSQL: 不支持%a0,已放棄。。。

ASPX+MSSQL: %a0+%0a配合,可成功繞過union select的檢測

id=1 union%a0%0aselect 1,'2',TABLE_NAME %a0from INFORMATION_SCHEMA.TABLES

繞過姿勢三:1E形式

MSSQL屬于強類型,這邊的繞過是有限制,from前一位顯示位為數(shù)字類型,這樣才能用1efrom繞過select from。

只與數(shù)據(jù)庫有關(guān),與語言無關(guān),故ASP與ASPX一樣,可bypass,id=1eunion select '1',TABLE_NAME,1efrom INFORMATION_SCHEMA.TABLES

0X04 END

不同語言,中間件,數(shù)據(jù)庫,所對應(yīng)的特性有些差異,思路卻一致,實踐出真知,只要動手去探索,還有更多姿勢等待被挖掘。

目前的測試成果,可成功bypass注入防御,如 安全狗、云鎖、360主機衛(wèi)士、D盾_IIS防火墻等主機防護軟件及各種云waf,有些姿勢都在用。

有對這方面研究的童鞋,歡迎加好友交流一下姿勢。

新聞熱點

疑難解答

圖片精選