這是國慶期間的一個用戶出現的問題,這位用戶手上運營的一臺windows2008服務器,在國慶期間發現所有網站打開都跳轉到了一個非法的網站,如果是服務上的個別網站發生跳轉,可能是網站被劫持,網站被掛馬等等,但是整個服務器上的網站都發生跳轉,全部網站被劫持,那就是服務器被劫持了。遇到這樣的情況不要急,網站劫持怎么辦?服務器被劫持怎么辦?不用急下面織夢361模板網分享下如何解決網站劫持處理過程。

經織夢模板網小編檢查未發現有arp攻擊,網站源碼未見異常。檢查iis配置文件 C:/Windows/System32/inetsrv/MetaBase.xml 未發現惡意代碼。

最后檢查網站配置文件:C:/inetpub/temp/appPools/xxx網站/xxx.com.config 發現多了一段代碼,如下:

<httpRedirect enabled="true" destination="http://xxxxxx.com/1.php" exactDestination="true" childOnly="true" httpResponseStatus="Permanent" />

這一段代碼是設置301重定向的,相信對301有所了解都知道是干嘛的,就是做跳轉的。

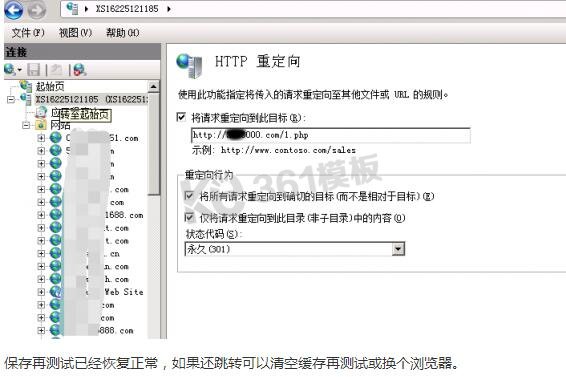

打開iis7.0->http重定向->清除跳轉網址->應用

保存后我們再測試已經恢復正常,如果還跳轉可以清空緩存再測試或換個瀏覽器。

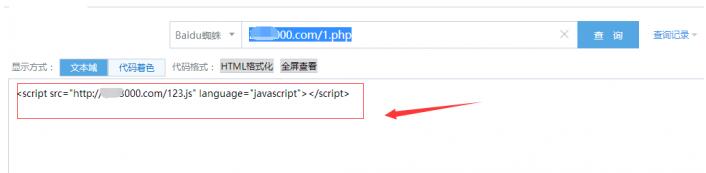

下面為跳轉代碼,先訪問php再到js再到html最后跳轉非法的網站

<script src=”http://xxxxx.com/123.js” language=”javascript”></script>

最后我們發現

<meta http-equiv=”refresh” content=”0.2;url=http://wwww.xxxx.com/”>

其中的content=”0.2;url=http://wwww.xxxx.com/” content表示0.2s后跳轉到http://wwww.xxxx.com/

既然黑客能做301劫持你的網站流量最大的可能就是您的服務器已經被黑,并檢查網站源碼是否被留了后門木馬。安裝安全防御軟件查殺。

最后網站劫持有幾種?比如搜索引擎劫持,301劫持,植入劫持代碼 robots.txt搜索引擎蜘蛛劫持等等。如果不理解可百度下了解了解。如果自己實在沒有頭緒可以聯系本站技術客服幫您有償解決。

以上就是網站劫持實例分享iis7.0全部網站被劫持處理過程圖解 網站被劫持處理實例的全部內容,希望對大家的學習和解決疑問有所幫助,也希望大家多多支持武林網。新聞熱點

疑難解答

圖片精選