本文詳細(xì)介紹了如何對(duì)無(wú)線路由器最基本的設(shè)置,那么在能夠通過(guò)無(wú)線路由器上網(wǎng)的同時(shí),我們就需要加強(qiáng)我們無(wú)線網(wǎng)絡(luò)的安全性,不能讓“非法分子”免費(fèi)使用我們的無(wú)線網(wǎng)絡(luò)。

具體方法如下:

◆ 無(wú)線網(wǎng)絡(luò)加密

◆ 修改路由器登陸用戶名和密碼

◆ 修改路由器管理端口

◆ 關(guān)閉DHCP服務(wù)

◆ 修改局域網(wǎng)IP地址

◆ 隱藏?zé)o線網(wǎng)絡(luò)SSID

◆ 開(kāi)啟路由器防火墻中的IP地址過(guò)濾和MAC地址過(guò)濾

一、無(wú)線網(wǎng)絡(luò)加密

在前面的文章中,我們也介紹了一些最基本的安全設(shè)置,如對(duì)無(wú)線網(wǎng)絡(luò)加密和修改用戶名密碼,這兩項(xiàng)設(shè)置雖然基基礎(chǔ),但作用很大,所以還要介紹一下。

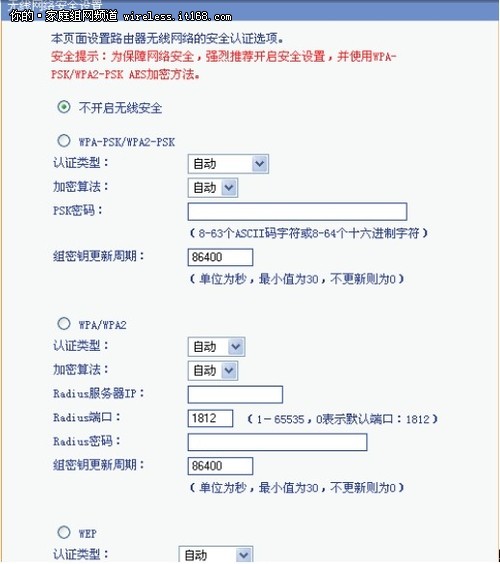

通過(guò)無(wú)線安全設(shè)置功能,可以防止他人未經(jīng)同意私自連入您的無(wú)線網(wǎng)絡(luò),占用網(wǎng)絡(luò)資源,同時(shí)也可以避免黑客竊聽(tīng)、黑客攻擊等對(duì)您不利的行為,從而提高無(wú)線網(wǎng)絡(luò)的安全性。選擇菜單無(wú)線設(shè)置→無(wú)線安全設(shè)置,即可打開(kāi)無(wú)線網(wǎng)絡(luò)較為全面詳細(xì)的安全選項(xiàng)。

無(wú)線網(wǎng)絡(luò)安全設(shè)置界面

本頁(yè)面提供了三種無(wú)線安全類型:WPA-PSK/WPA2-PSK、WPA/WPA2 以及WEP。不同的安全類型下,安全設(shè)置項(xiàng)不同,下面將詳細(xì)介紹。

1. WPA-PSK/WPA2-PSK

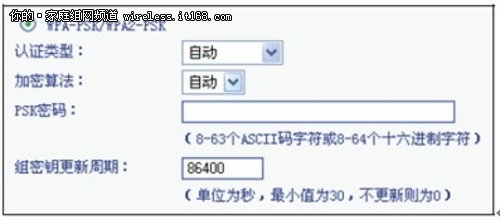

WPA-PSK/WPA2-PSK安全類型其實(shí)是WPA/WPA2的一種簡(jiǎn)化版本,它是基于共享密鑰的WPA模式,安全性很高,設(shè)置也比較簡(jiǎn)單,適合普通家庭用戶和小型企業(yè)使用。其具體設(shè)置項(xiàng)見(jiàn)下圖所示:

認(rèn)證類型: 該項(xiàng)用來(lái)選擇系統(tǒng)采用的安全模式,即自動(dòng)、WPA-PSK、WPA2-PSK。

自動(dòng):若選擇該項(xiàng),路由器會(huì)根據(jù)主機(jī)請(qǐng)求自動(dòng)選擇WPA-PSK或WPA2-PSK安全模式。

加密算法: 該項(xiàng)用來(lái)選擇對(duì)無(wú)線數(shù)據(jù)進(jìn)行加密的安全算法,選項(xiàng)有自動(dòng)、TKIP、AES。默認(rèn)選項(xiàng)為自動(dòng),選擇該項(xiàng)后,路由器將根據(jù)實(shí)際需要自動(dòng)選擇TKIP或AES加密方式。注意11N模式不支持TKIP算法。

PSK密碼: 該項(xiàng)是WPA-PSK/WPA2-PSK的初始設(shè)置密鑰,設(shè)置時(shí),要求為8-63個(gè)ASCII字

符或8-64個(gè)十六進(jìn)制字符。

組密鑰更新周期:該項(xiàng)設(shè)置廣播和組播密鑰的定時(shí)更新周期,以秒為單位,最小值為30,若該值為0,則表示不進(jìn)行更新。

2. WPA/WPA2

WPA/WPA2是一種比WEP強(qiáng)大的加密算法,選擇這種安全類型,路由器將采用Radius服務(wù)器進(jìn)行身份認(rèn)證并得到密鑰的WPA或WPA2安全模式。由于要架設(shè)一臺(tái)專用的認(rèn)證服務(wù)器,代價(jià)比較昂貴且維護(hù)也很復(fù)雜,所以不推薦普通用戶使用此安全類型。

3. WEP

WEP是Wired Equivalent Privacy的縮寫,它是一種基本的加密方法,其安全性不如另外兩種安全類型高。選擇WEP安全類型,路由器將使用802.11基本的WEP安全模式。這里需要注意的是因?yàn)?02.11N不支持此加密方式,如果您選擇此加密方式,路由器可能會(huì)工作在較低的傳輸速率上。

這里特別需要說(shuō)明的是,三種無(wú)線加密方式對(duì)無(wú)線網(wǎng)絡(luò)傳輸速率的影響也不盡相同。由于IEEE 802.11n標(biāo)準(zhǔn)不支持以WEP加密或TKIP加密算法的高吞吐率,所以如果用戶選擇了WEP加密方式或WPA-PSK/WPA2-PSK加密方式的 TKIP算法,無(wú)線傳輸速率將會(huì)自動(dòng)限制在11g水平(理論值54Mbps,實(shí)際測(cè)試成績(jī)?cè)?0Mbps左右)。

也就是說(shuō),如果用戶使用的是符合IEEE 802.11n標(biāo)準(zhǔn)的無(wú)線產(chǎn)品(理論速率150M或300M),那么無(wú)線加密方式只能選擇WPA-PSK/WPA2-PSK的AES算法加密,否則無(wú)線傳輸速率將會(huì)明顯降低。而如果用戶使用的是符合IEEE 802.11g標(biāo)準(zhǔn)的無(wú)線產(chǎn)品,那么三種加密方式都可以很好的兼容,不過(guò)仍然不建議大家選擇WEP這種較老且已經(jīng)被破解的加密方式,最好可以升級(jí)一下無(wú)線路由。

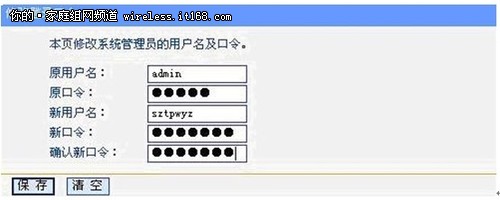

二、修改路由器登陸用戶名和密碼

大多數(shù)無(wú)線路由器出廠默認(rèn)登陸用戶名和密碼均為admin。建議用戶對(duì)登陸用戶和密碼進(jìn)行修改,掌握無(wú)線路由器的配置權(quán)限,從而防止非法用戶修改您無(wú)線路由器的配置。設(shè)置步驟:

無(wú)線路由器中:系統(tǒng)工具—修改登陸口令

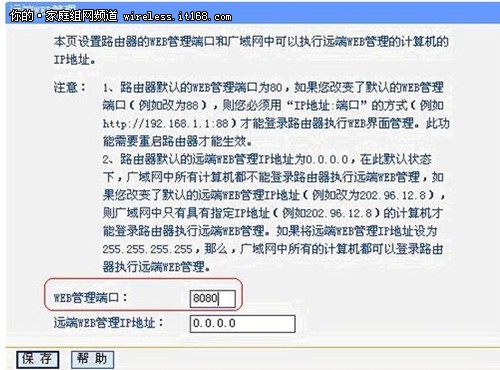

三、修改路由器管理端口

幾乎所有的路由器默認(rèn)以80端口為管理端口。正常情況下,在瀏覽器輸入IP地址,就可以登陸管理界面。如果修改管理端口,登陸路由器管理界面時(shí)需要在IP地址后添加端口號(hào),如:http://192.168.1.1:8080。這樣其他用戶只有知道管理端口后才可以登陸路由器管理,大大增強(qiáng)了對(duì)路由器管理的安全性。

設(shè)置步驟:

無(wú)線路由器中:安全設(shè)置(系統(tǒng)工具)—遠(yuǎn)端WEB管理,將WEB管理端口修改,例如改為8080,保存。

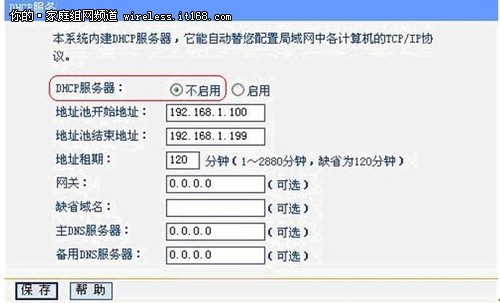

四、關(guān)閉DHCP服務(wù)

DHCP稱之為動(dòng)態(tài)主機(jī)配置協(xié)議,如果路由器上啟用DHCP功能,就會(huì)負(fù)責(zé)給內(nèi)網(wǎng)電腦分配IP地址、子網(wǎng)掩碼、網(wǎng)關(guān)等參數(shù)。路由器出廠時(shí)默認(rèn)開(kāi)啟。如果開(kāi)啟了DHCP服務(wù),則非法用戶無(wú)需手工指定就可以輕易獲取IP地址,進(jìn)而獲得上網(wǎng)權(quán)限。因此關(guān)閉DHCP服務(wù)器可以使非法用戶難以獲取正確的 IP地址。

設(shè)置步驟:

無(wú)線路由器中:DHCP服務(wù)器—DHCP服務(wù),將“DHCP服務(wù)器”選擇為不啟用,保存。

關(guān)閉DHCP服務(wù)器后,需要通過(guò)此無(wú)線路由器上網(wǎng)的用戶只能是手動(dòng)設(shè)置IP地址等參數(shù)。如果是非法用戶,不知道具體的IP地址范圍,則無(wú)法利用此無(wú)線路由器上網(wǎng)。

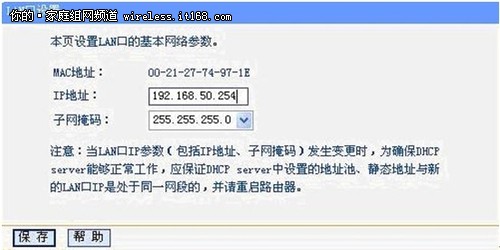

五、修改局域網(wǎng)IP地址

一般無(wú)線路由器考慮到用戶使用方便,出廠默認(rèn)LAN口IP為192.168.1.1。如果不修改LAN口IP地址,即使關(guān)閉了DHCP服務(wù)器,非法用戶通過(guò)指定IP地址到192.168.1.X網(wǎng)段,網(wǎng)關(guān)設(shè)置為192.168.1.1,則該用戶還是可以獲取上網(wǎng)資源。因此,建議修改LAN口IP 地址為不常用網(wǎng)段。

設(shè)置步驟:

無(wú)線路由器中:網(wǎng)絡(luò)參數(shù)—LAN口設(shè)置,將IP地址修改為不常用網(wǎng)段,如:192.168.50.254

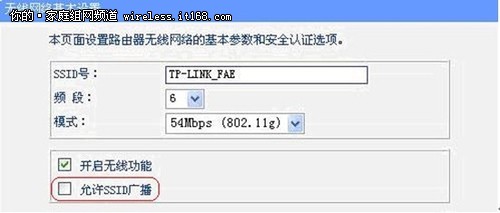

六、隱藏?zé)o線網(wǎng)絡(luò)的SSID

SSID也稱ESSID,是服務(wù)集標(biāo)識(shí)符,代表一個(gè)無(wú)線接入點(diǎn)。無(wú)線終端在接入時(shí)被要求首先輸入SSID即網(wǎng)絡(luò)名稱。而隱藏SSID后,您的網(wǎng)絡(luò)名稱對(duì)其他人來(lái)說(shuō)是未知的,因此不知道您這個(gè)無(wú)線網(wǎng)絡(luò)的SSID,無(wú)線終端就不能進(jìn)行連接。

設(shè)置步驟:

無(wú)線路由器中:無(wú)線參數(shù)(無(wú)線設(shè)置)—基本設(shè)置,將“允許SSID廣播”前的對(duì)鉤取消。

對(duì)于允許接入的無(wú)線終端,需要手動(dòng)添加配置文件去連接,或者在終端連接上無(wú)線路由器之后再取消SSID廣播。

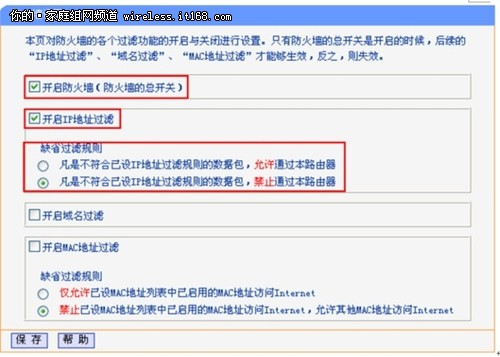

七、開(kāi)啟路由器防火墻中的IP地址過(guò)濾和MAC地址過(guò)濾

通過(guò)防火墻中IP地址和MAC地址過(guò)濾,只允許自己的IP地址或者M(jìn)AC地址連接Internet,可以防止非法接入者共享帶寬。

IP地址過(guò)濾:IP地址過(guò)濾的使用

IP地址過(guò)濾用于通過(guò)IP地址設(shè)置內(nèi)網(wǎng)主機(jī)對(duì)外網(wǎng)的訪問(wèn)權(quán)限,適用于這樣的需求:在某個(gè)時(shí)間段,禁止/允許內(nèi)網(wǎng)某個(gè)IP(段)所有或部分端口和外網(wǎng)IP的所有或部分端口的通信。

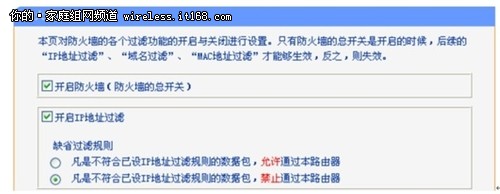

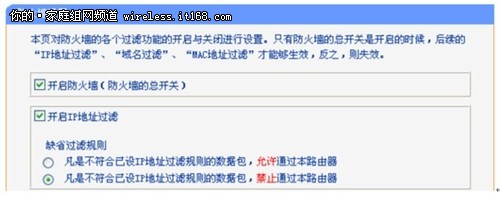

開(kāi)啟IP地址過(guò)濾功能時(shí),必須要開(kāi)啟防火墻總開(kāi)關(guān),并明確IP地址過(guò)濾的缺省過(guò)濾規(guī)則:

下面將通過(guò)兩個(gè)例子說(shuō)明IP地址過(guò)濾的使用。

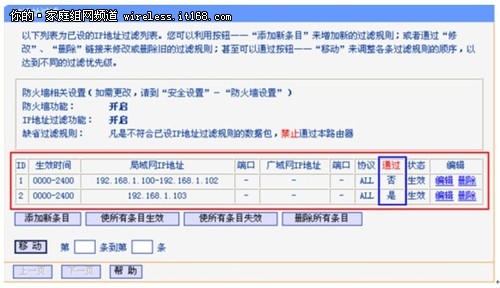

實(shí)例一:不允許內(nèi)網(wǎng)192.168.1.100-192.168.1.102的IP地址訪問(wèn)外網(wǎng)所有IP地址;允許192.168.1.103完全不受限制的訪問(wèn)外網(wǎng)的所有IP地址。設(shè)置方法如下:

1. 選擇缺省過(guò)濾規(guī)則為:凡是不符合已設(shè)IP地址過(guò)濾規(guī)則的數(shù)據(jù)包,禁止通過(guò)本路由器:

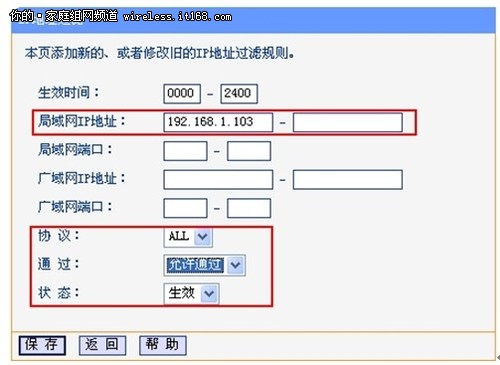

2. 添加IP地址過(guò)濾新條目:

允許內(nèi)網(wǎng)192.168.1.103完全不受限制的訪問(wèn)外網(wǎng)的所有IP地址,因默認(rèn)規(guī)則為“禁止不符合IP過(guò)濾規(guī)則的數(shù)據(jù)包通過(guò)路由器”,所以內(nèi)網(wǎng)電腦IP地址段:192.168.1.100-192.168.1.102不需要進(jìn)行添加,默認(rèn)禁止其通過(guò)。

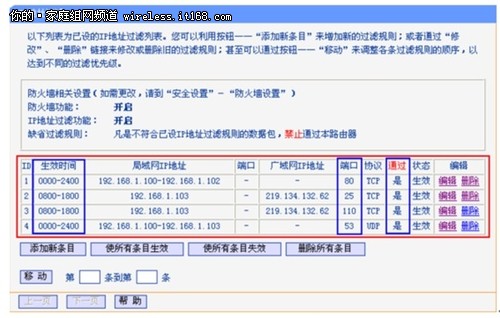

3. 保存后生成如下條目,即能達(dá)到預(yù)期目的:

實(shí)例二:內(nèi)網(wǎng)192.168.1.100-192.168.1.102的IP地址在任何時(shí)候都只能瀏覽外網(wǎng)網(wǎng)頁(yè);192.168.1.103從上午8點(diǎn)到下午6點(diǎn)只允在外網(wǎng)219.134.132.62郵件服務(wù)器上收發(fā)郵件,其余時(shí)間不能和對(duì)外網(wǎng)通信。

分析:瀏覽網(wǎng)頁(yè)需使用到80端口(HTTP協(xié)議),收發(fā)電子郵件使用25(SMTP)與110(POP),同時(shí)域名服務(wù)器端口號(hào)53(DNS)

設(shè)置方法如下:

1. 選擇缺省過(guò)濾規(guī)則為:凡是不符合已設(shè)IP地址過(guò)濾規(guī)則的數(shù)據(jù)包,禁止通過(guò)本路由器:

2. 設(shè)置生成如下條目后即能達(dá)到預(yù)期目的:

MAC地址過(guò)濾:MAC地址過(guò)濾的使用

MAC(Media Access Control),即介質(zhì)訪問(wèn)控制地址的簡(jiǎn)稱。MAC地址是廠商在生產(chǎn)網(wǎng)絡(luò)設(shè)備時(shí)賦予每一臺(tái)設(shè)備惟一的地址。其中,前24位標(biāo)識(shí)網(wǎng)絡(luò)設(shè)備的廠商,不同廠商生產(chǎn)的標(biāo)識(shí)不同,后24位是由廠商指定的網(wǎng)絡(luò)設(shè)備的序列號(hào)。

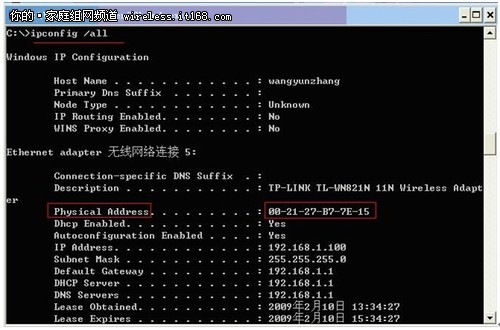

每一個(gè)網(wǎng)絡(luò)設(shè)備,不論是有線網(wǎng)卡還是無(wú)線網(wǎng)卡,都有一個(gè)MAC地址。網(wǎng)卡的MAC地址可以用這個(gè)辦法獲得:打開(kāi)命令行窗口,輸入ipconfig /all,然后出現(xiàn)很多信息,其中物理地址(Physical Address)就是MAC地址。

MAC地址過(guò)濾功能正是利用了MAC地址的唯一性,即一臺(tái)網(wǎng)絡(luò)設(shè)備對(duì)應(yīng)一個(gè)MAC地址,只有在無(wú)線路由器的MAC地址“允許”列表中的網(wǎng)絡(luò)設(shè)備(需提前輸入MAC地址)才能接入網(wǎng)絡(luò),這種方法可以非常有效的阻止非法用戶的入侵。

MAC地址過(guò)濾用于通過(guò)MAC地址來(lái)設(shè)置內(nèi)網(wǎng)主機(jī)對(duì)外網(wǎng)的訪問(wèn)權(quán)限,適用于這樣的需求:禁止/允許內(nèi)網(wǎng)某個(gè)MAC地址和外網(wǎng)的通信。

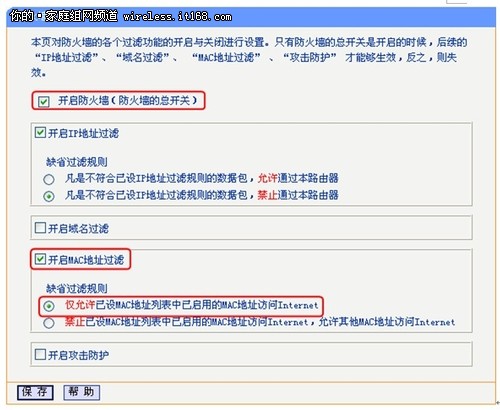

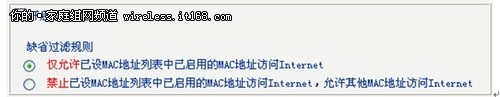

開(kāi)啟MAC地址過(guò)濾功能時(shí),必須要開(kāi)啟防火墻總開(kāi)關(guān),并明確MAC地址過(guò)濾的缺省過(guò)濾規(guī)則:

下面通過(guò)一個(gè)例子說(shuō)明MAC地址過(guò)濾的使用。

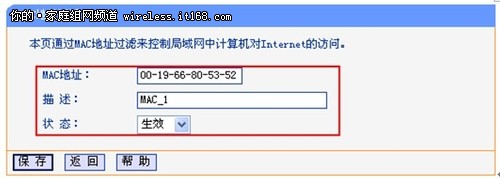

實(shí)例:只允許MAC地址為“00-19-66-80-53-52”的計(jì)算機(jī)訪問(wèn)外網(wǎng),禁止其他計(jì)算機(jī)訪問(wèn)外網(wǎng),設(shè)置方法如下:

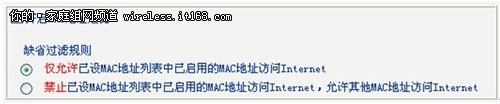

1、選擇缺省過(guò)濾規(guī)則為:僅允許已設(shè)MAC地址列表中已啟用的MAC地址訪問(wèn)Internet

2、添加MAC地址過(guò)濾新條目:

添加MAC地址:00-19-66-80-53-52,狀態(tài)選擇“生效”

3、保存后生成如下條目:

設(shè)置完成之后,只有局域網(wǎng)中MAC地址為“00-19-66-80-53-52”的計(jì)算機(jī)可以訪問(wèn)外網(wǎng),達(dá)到預(yù)期目的。

以上就是家庭用戶在加強(qiáng)無(wú)線網(wǎng)絡(luò)安全時(shí)所使用的種種方法,用戶不需要全部都使用,可以根據(jù)具體情況參考選擇其中的某些功能。

新聞熱點(diǎn)

疑難解答